Como indicaba en mi anterior artículo (http://bit.ly/2DZ0ccn), la GDRP o RGPD, es de obligado cumplimiento y requiere por parte de las empresas de cualquier tamaño, adaptar sus procesos tanto tecnológicos como de trabajo, para así,adaptarse a esta nueva normativa.

Dentro de los activos tecnológicos de la empresa, están dentro del alcance del Reglamento, todos aquellos dispositivos que puedan contener datos sensibles de la compañía, o bien puedan ser instrumento de tránsito de esta información.

Recordemos que estos son los datos personales dentro del alcance del Reglamento:

- Nombre Completo

- Email

- Datos Bancarios

- Información Fiscal

- Dirección postal

- Número de teléfono

- Número DNI/NIE/NIF/Pasaporte

- Número de la seguridad Social

- Localización

- Dirección IP Pública

- Cookies

- Etiquetas RFID

- Datos de Salud

- Datos Genéticos

- Datos Biométricos

- Datos Raciales

- Datos Étnicos

- Orientación Sexual

- Orientación política

Tenemos que tener en cuenta, no solo el ámbito "local" de los datos, si no también qué tipos de servicios en la Nube usamos (DropBox, Office 365, Gmail, Hotmail, etc) ya que muchas empresas pequeñas, usan sistemas de correo "gratuitos" para realizar sus funciones, o tienen poco control sobre lo que contratan, fundamentalmente por desconocimiento.

¿Cómo podemos cumplir con el Reglamento?

Lo enfocaremos por 2 vías, y ambas son aplicables:

1. Infraestructura local, es decir ordenadores en la empresa, discos duros, comunicaciones, dispositivos móviles, tablets,…, es decir, todos los dispositivos que tengan o puedan tener contacto con la información sensible.

2. Servicios en la nube (SaaS y IaaS), es decir todos aquellos servicios, gratuitos o no, que tengan o puedan contener datos sensibles, o se utilicen para su transmisión.

Infraestructura Local

Dentro de este ámbito, cabe todo aquello que esté dentro de la red de la empresa, entendiendo por red en una empresa pequeña lo que es desde el router Wifi que pone el proveedor de servicio, hasta el último dispositivo que esté conectado a esa red.

- Antes de nada, hay que “educar” y formar a los usuarios, informándoles para que no compartan usuarios y contraseñas, que no se dejen las contraseñas pegadas con un simple post -it, o que eviten el reúso de las mismas, y no solo eso, sino también de la "desconfianza" de correos no esperados, o del software que promete mucho siendo gratuito, o “bajado” gratis de algún lugar. Sobre este punto podríamos tratar horas y horas… Y siempre acabaríamos en el mismo punto. El punto más débil de la cadena en el mundo de la seguridad es el usuario.

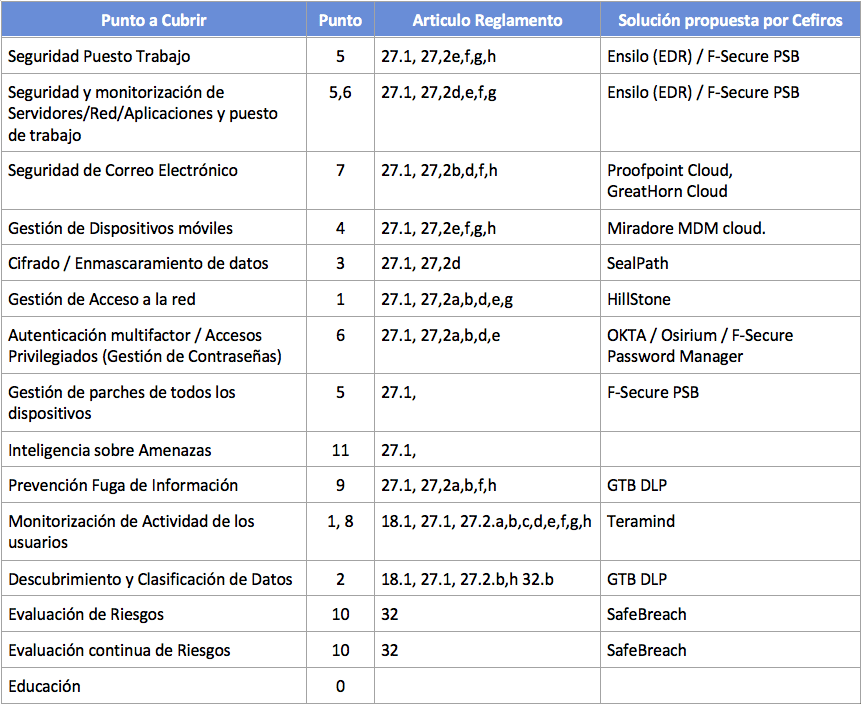

- Lo que deberíamos hacer antes de nada es tener controlado el flujo de información, que entra y que sale de la red de la empresa, no siendo el router del operador una opción válida. Por ello se necesitaría desplegar, una solución de firewall que sea capaz de registrar todos los accesos, sea mediante wifi o mediante cable, para poder saber las actividades que realizan todos los equipos a nivel de red y así cumplir con el Art. 27.1, 27.2 apartados d,e,f,g

- Desde Cefiros, os podemos ofrecer los sistemas de HillStone (https://www.cefiros.net/hillstone.html) que, según varios analistas independientes, son los que mejor Rendimiento/Precio tienen del mercado frente a otros fabricantes.

- El segundo paso es descubrir dónde están los datos sensibles que están amparados por el Reglamento, para ello, desde Cefiros, podemos usar la plataforma de Discovery y Classification de GTB Technologies (https://www.cefiros.net/gtb.html) (incluso en formato pago por uso) para detectar los documentos locales que puedan existir en la empresa y clasificarlos según su importancia.

- El tercer escalón sería tener cifrada esta información y mantener cifrada y restringida el acceso a la misma, teniendo auditado quién, cómo y cuándo se accede a estos archivos o registros. Para ello nosotros recomendamos por simpleza y facilidad de uso el uso de SealPath (http://www.sealpath.com).

- El cuarto paso es tener inventariado todo el parque de dispositivos y software, que se conectan a la red, y de las aplicaciones que hacen uso de las mismas y pueden tener acceso a los datos, este inventario lo podemos realizar con varias herramientas, Zeed Security, Miradore No nos podemos olvidar, qué es requisito de obligado cumplimiento tener protección de cada dispositivo y tener actualizado todo el software que esté inventariado, para ello la suite PSB de F-Secure dispone de gestión de parches sobre los activos (Windows) o usar la plataforma de Miradore para ejecutar la misma tarea.

- Otro de los puntos no menos importantes es, dotar de doble factor de autenticación, a todos los administradores y usuarios que tengan acceso a esta información sensible, para ello nosotros recomendamos usar OKTA (https://www.okta.com) como solución de doble factor o MFA.

- En el sexto punto, deberíamos abordar la seguridad del correo electrónico, un punto muy importante de entrada de amenazas, y por lo tanto un punto a cubrir muy importante. Muchas PYMES tienen soluciones de correo operadas por terceros, que no suelen disponer de una protección eficaz, o bien usan servicios de correo gratuito. Nosotros trabajamos con diversas opciones de protección de correo, y dependiendo de cada caso concreto, recomendamos una u otra.

- Para tener monitorizada la actividad de los usuarios, algo obligatorio dentro del Reglamento, tenemos varias opciones para poder cubrirlo, en entornos pequeños un Firewall que realiza el control integral de las comunicaciones (Hillstone adaptado al tamaño de la organización) o usando un UEBA (user and entity behavior analytics) como Teramind (https://www.cefiros.net/teramind.html), para conocer en cualquier momento que realizan los usuarios o dejan de hacer y hasta analizar que han hecho en el pasado (desde que se instaló el agente)

- Una de las acciones más importantes a realizar para esta en línea con el Reglamento es cubrir la fuga de información, ver como fluye por la red empresarial, y poder tomar acciones al respecto. Para ello con los Agentes de DLP de GTB se puede realizar esta acción y en conjunto con el UEBA poder tomar acciones si se detectan intentos de fuga.

- Como un nivel adicional y que ya lo comentamos en el anterior artículo, indicamos como poder realizar evaluaciones de riesgo y evaluaciones continuas. Para ello nos basamos en un servicio llamado BAS (tecnologías Breach and Attack Simulator, según Gartner). Con esto ponemos a prueba nuestras medidas de seguridad en cada momento, vemos en tiempo real como reaccionan los sistemas ante un malware, o realizamos un intento de intrusión, y, si algo cambia, la plataforma de SafeBreach (https://www.cefiros.net/safebreach.html) nos indicará como mejorar ese punto débil y ,lo más importante, nos ayudará a evaluar en tiempo real el riesgo que estamos asumiendo ante nuevas amenazas y como combatirlas.

- Como último punto, y aquí ya entramos en palabras "mayores", todas las empresas, independientemente del tamaño, pueden verse beneficiadas por el intercambio de información sobre amenazas, pero para poder sacarle un partido real, necesitantener un equipo de profesionales bien formados para que puedan evaluar esos riesgos y amenazas. Empresas más o menos grandes pueden tener un equipo dedicado, pero empresas más modestas o pequeñas, tienen un serio hándicap con esto. Yo en este punto soy mas partidario de ser una recomendación, más que algo "obligatorio".

Servicios SaaS

Aquí nos encontramos con otro gran hándicap para las empresas, sobre todo las pequeñas al proliferar el uso de servicios "FREEMIUM", por lo que estos servicios tienen su contrapartida "profesional" pero muchos de ellos no están por la labor de tener un contrato con ellos.

Dentro de los servicios SaaS más populares, encontramos:

- Office 365

- Gsuite

- Egnyte

- Dropbox

- Zoho Suite

- ManageEngine

- Box.net

- Salesforce

- Cualquier CRM/ERP online

Tenemos que garantizar en estos servicios, que la información sensible alojada, se encuentre cifrada y a ser posible anonimizada, para que la correlación de los datos entre sí, haga imposible la identificación del individuo. Para ello, en los servicios que son de almacenamiento, como OneDrive, Dropbox, etc, recomendamos usar SealPath, para así mantener los documentos sensibles cifrados.

Para los servicios más "complejos" como ERP, CRM, etc, donde estén los datos sensibles, se requiere al menos de cifrado de los mismos. Para ello, las únicas soluciones útiles para ello son los CASB, que te permiten cifrar la información que se indique con la clave de cifrado que desee el usuario, no entramos aquí si la clave está en el proveedor o en manos del usuario. SkyHigh, líder según Garner, Forrester e IDC, es sin duda la mejor solución tecnológica que ayudará a proteger tus servicios cloud y tus usuarios que acceden a ellos, y por tanto, tener tus datos seguros.

Conclusiones

Independientemente de la arquitectura que se disponga, es necesario unos mínimos de seguridad en todos los ámbitos, y saber en todo momento quien como y cuando accede a los datos sensibles, y adicionalmente en el caso de los servicios en la nube, que estos dispongan de un doble factor de autenticación, ya sea de manera directa o indirecta apoyándose en un tercero.

Ni que decir tiene que, dentro de todo esto, se requiere una estrategia de acción ante incidentes de seguridad, ya sea por una fuga de datos, que hay que cuantificar, o por un incidente de los mismos, un ransomware cifra esa carpeta con esos datos.

Básicamente, la GDPR o RGPD viene a decir que, para tener un cumplimiento efectivo, se requiere tener cubiertos todos los puntos que indica la ISO27001, evidentemente adaptado a cada tamaño de empresa, pero debe cumplirse si no se quiere exponer a multas que pueden forzar a cerrar la empresa, dependiendo del tamaño, ya que la multa por incumplimiento puede llegar al 2% de la facturación del último año o hasta 10M de €, la cuantía que sea mayor, y la divulgación de información sensible sin informar del incidente, puede acarrar hasta 20M de € o el 4% de la facturación del último año, la cifra mayor resultante.

Nosotros desde Cefiros, podemos ayudar a cumplir con los requisitos u orientarte hacia dónde ir, para poder cumplirlo ya que nuestra finalidad es prestar un servicio de valor, más allá de poder vender nuestras tecnologías.

CHECK LIST

Os dejamos con una lista de comprobación básica, para saber cómo estáis a nivel de tecnología, y determinar qué se necesita adicionalmente:

o Solución Antivirus

o Solución Backup

o Solución de Cifrado de archivos

o Solución de Descubrimiento de Información

o Solución de Prevención Fuga de Información

o Solución de Comportamiento de Usuarios

o Solución de protección de correo electrónico

o Solución de seguridad Perimetral

o Solución de Detección/Prevención de Intrusiones

o Evaluación de Riesgos

o Plan de Respuesta ante Incidentes

o Plan de contingencia

Obviamente, damos por sentado que la mayoría de los sistemas operativos son legítimos y el software que se ejecuta en los mismos también lo es.