Pentesting Autónomo: aumente sus ingresos por servicios de seguridad con validaciones de ciberseguridad

Pentesting Autónomo: aumente sus ingresos por servicios de seguridad con validaciones de ciberseguridad

Nos hacemos eco de un informe que publicó Gartner y que hemos tratado de traducir para hacerlo más próximo y entendible, porque consideramos que es un documento muy interesante. En él, Gartner explica como los proveedores de servicios de seguridad pueden aumentar las ventas y mejorar las tasas de retención de sus clientes y aumentar sus ventas al proporcionar validaciones de ciberseguridad para probar la eficacia de sus servicios y guiar en mejoras proactivas de seguridad en sus clientes.

Visión general

Hallazgos clave

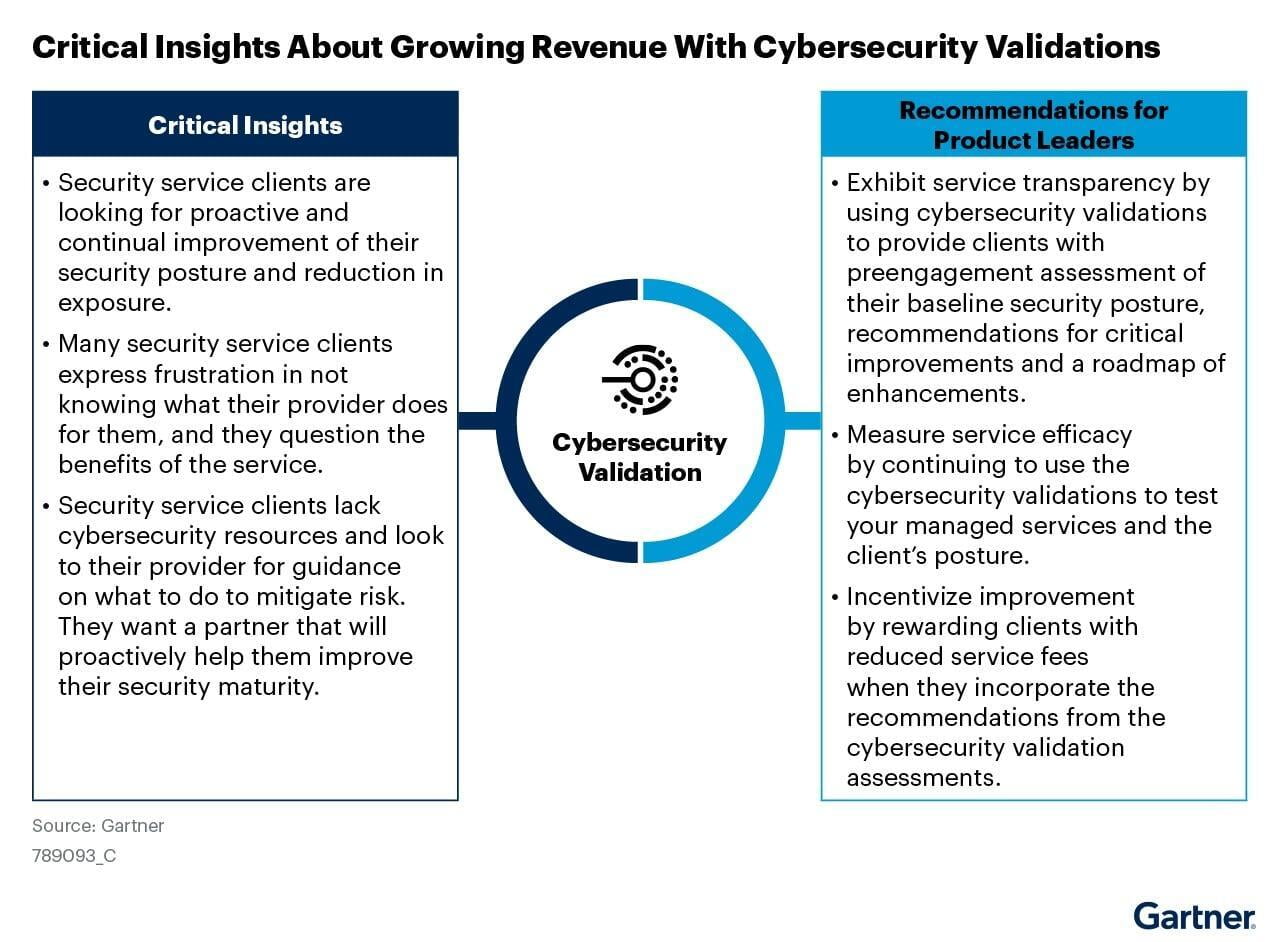

· A medida que más ejecutivos se involucran en la decisión de compra de ciberseguridad, los clientes que demandan servicios de seguridad desean algo más que detección y respuesta de amenazas para sus entornos de TI/OT/Cloud. Buscan una mejora proactiva y continua de su seguridad, y reducir su postura a la exposición.

· Muchos clientes finales expresan frustración por no saber lo que su proveedor de servicios hace por ellos, y cuestionan los beneficios del servicio.

· Los clientes finales, en gran medida, carecen de recursos de ciberseguridad y recurren a su proveedor para obtener orientación sobre qué hacer para mitigar el riesgo. Quieren un socio que les ayude de forma proactiva a mejorar su madurez de seguridad.

Recomendaciones

Para aprovechar el impacto de las tecnologías y tendencias emergentes en los productos y servicios, los líderes de productos de servicios de seguridad que buscan aumentar las tasas de adquisición, retención y ventas adicionales deben tomar estas medidas:

· Exhibir la transparencia del servicio mediante el uso de soluciones de validación de ciberseguridad para proporcionar a los clientes una evaluación previa al compromiso de su postura de seguridad de referencia, recomendaciones para mejoras críticas y una hoja de ruta de mejoras que puede ayudarlos a lograr sus objetivos futuros.

· Medir la eficacia del servicio utilizando evaluaciones de validación de ciberseguridad para probar sus servicios gestionados y la postura de seguridad del cliente. Esto le ayudará a informar los resultados del servicio y las recomendaciones de mejora de la seguridad a los equipos ejecutivos del cliente, de seguridad y de operación de red.

· Incentivar la mejora recompensando a los clientes con tarifas de servicio reducidas cuando incorporan las recomendaciones de las evaluaciones de validación de ciberseguridad y logran puntos de referencia de seguridad definidos basados en los hallazgos de la evaluación.

Supuestos de planificación estratégica

El número de proveedores de servicios de seguridad que proporcionan evaluaciones de validación de ciberseguridad a probar la eficacia de su servicio y la postura de seguridad de sus clientes crecerá de menos del 10% en 2023 hasta el 40% en 2025 y más del 50% para 2026.

Los proveedores de servicios de seguridad que adopten esta tendencia de evaluación de validación de ciberseguridad verán una mejora de más del 5% en sus tasas de retención y de adquisición y ventas adicionales.

Análisis

Los clientes finales continúan luchando para validar los resultados de su proveedor. En un mercado competitivo donde hay miles de proveedores de servicios de seguridad, esta falta de transparencia en la eficacia de los resultados y la dificultad en la medición de los resultados contribuyen a la insatisfacción y la rotación del cliente.

Los proveedores de servicios de seguridad que buscan continuamente fortalecer su capacidad para adquirir nuevos clientes y retener a los existentes proporcionarán a sus clientes las herramientas óptimas de validación de ciberseguridad para probar la eficacia y la alineación de esos servicios con los resultados deseados de los clientes.

Los proveedores también pueden usar estas evaluaciones para guiar en las recomendaciones y poder mejorar proactivamente la postura de seguridad de sus clientes.

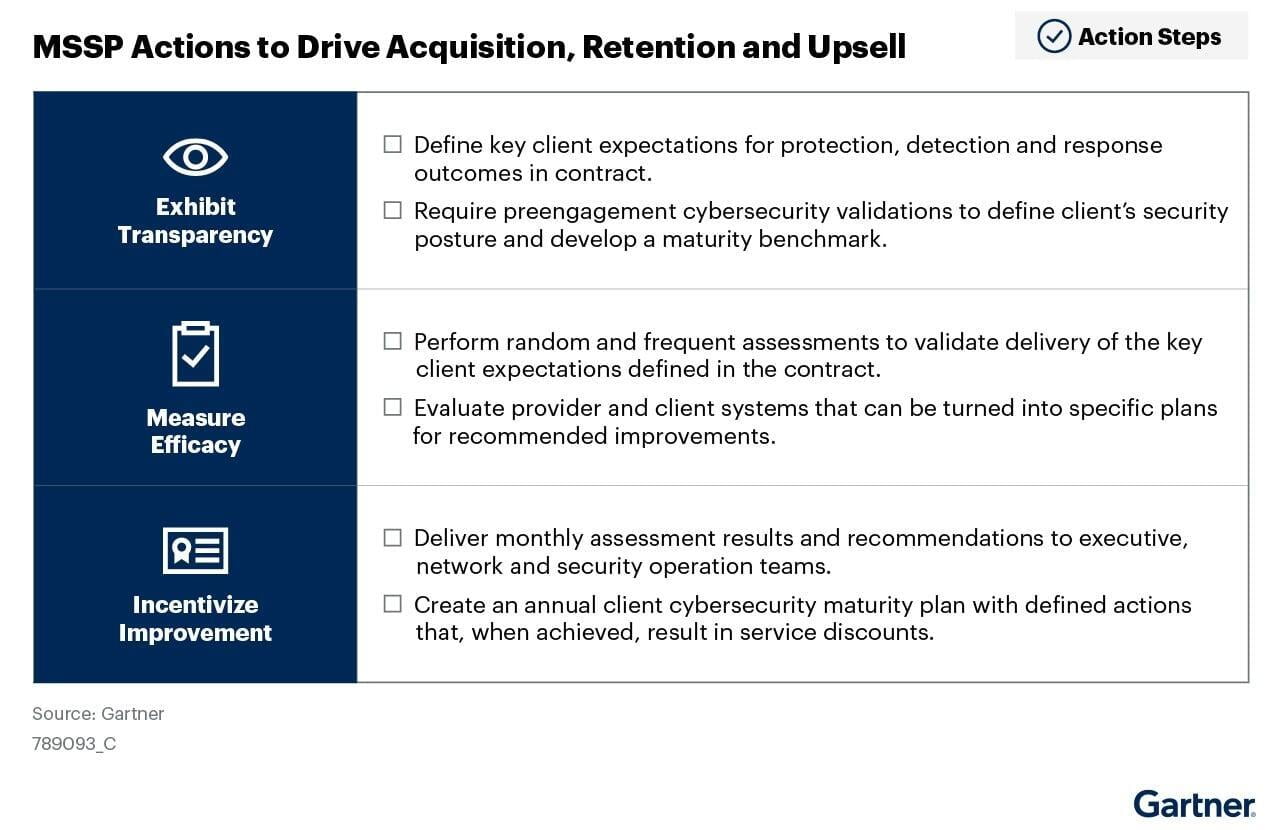

Los proveedores de servicios de seguridad deben liderar el camino para hacer de esto parte de su propuesta de valor y distinguir su oferta de otras en el mercado. Adoptar un enfoque proactivo y diferenciado aumentará su reputación y la confianza de sus clientes en ellos. También aumentará su tasa de adquisición de nuevos clientes, tasas de retención de los actuales y ventas adicionales en comparación con los proveedores que no permiten dicha transparencia y mejora proactiva de la seguridad de clientes y proveedores. (Consulte la figura 1).

Figura 1: Acciones del MSSP para impulsar la adquisición, retención y ventas adicionales

Opciones de validación de ciberseguridad para que los líderes de productos consideren

Existen varios tipos de soluciones de validación de ciberseguridad que los proveedores de servicios de seguridad deben considerar:

1. Las tecnologías de evaluación de la superficie de ataque (ASA) ayudan a las organizaciones a evaluar su superficie de ataque y priorizar los riesgos en sus sistemas internos y externos y sus activos digitales. Estas involucran tres áreas emergentes que se centran en reducir la exposición que podría ser explotada por los actores de amenazas:

o La gestión de la superficie de ataques de activos cibernéticos (CAASM) se centra en permitir que los equipos de seguridad resuelvan la visibilidad persistente de los activos y los desafíos de vulnerabilidad. Permite a las organizaciones ver todos los activos a través de integraciones de API con herramientas existentes, consultar los datos consolidados, identificar el alcance de las vulnerabilidades y las brechas en los controles de seguridad y solucionar problemas.

o La gestión de superficies de ataque externo (EASM) utiliza procesos, tecnologías y servicios gestionados implementados para descubrir activos empresariales orientados a Internet, sistemas y vulnerabilidades asociadas, como servidores, credenciales, configuraciones erróneas de servicios de nube pública y vulnerabilidades de código de software de socios externos que podrían ser explotadas por adversarios.

o Los servicios de protección de riesgos digitales (DRPS) se entregan a través de una combinación de tecnología y servicios para proteger los activos y datos digitales críticos de amenazas externas. Estas soluciones proporcionan visibilidad en la open (surface) web, las redes sociales, la dark web y fuentes web para identificar amenazas potenciales a activos críticos y proporcionar información contextual sobre los actores de amenazas, sus tácticas y procesos para llevar a cabo actividades maliciosas.

2. Las tecnologías de simulación de brechas y ataques (BAS) y emulación de adversarios permiten a un proveedor de servicios de seguridad o a una organización obtener una mejor visibilidad de los puntos débiles de la superficie digital objetivo. Lo hacen automatizando la prueba de vectores de amenazas, como la actividad de actores de amenazas externas e internas, el movimiento lateral y la exfiltración de datos. Estas tecnologías complementan, pero no pueden reemplazar completamente, el red teaming o las pruebas de penetración. Validan la postura de seguridad de las organizaciones probando su capacidad para bloquear y detectar ataques simulados / emulados. Estas simulaciones se ejecutan desde plataformas SaaS, agentes de software y máquinas virtuales.

3. Las pruebas de penetración automatizadas y los avances de red teaming han progresado para automatizar casi por completo la penetración ad hoc de redes, aplicaciones e infraestructuras y algunas actividades del red teaming. Históricamente, las actividades de pentesting y red teaming han sido limitadas en frecuencia porque son intensivos en recursos humanos y se basan en gran medida en herramientas personalizadas.

Información crítica: el uso de evaluaciones de validación de ciberseguridad impulsará las tasas de adquisición de nuevos clientes, las de retención de los actuales y las de ventas adicionales

Las evaluaciones de validación de ciberseguridad son la convergencia de técnicas, procesos y herramientas utilizadas para validar cómo los atacantes potenciales explotarían realmente una superficie de ataque potencial identificada (interna y externa) y cómo la tecnología de protección, detección y respuesta y los procesos reaccionarían. Las herramientas de evaluación de validación de ciberseguridad están convergiendo hacia la intrusión automatizada y flexible para probar las defensas de una organización de una manera continua y rentable que hace factible incluir tales herramientas como parte de un servicio de seguridad.

El alcance de las evaluaciones de validación de ciberseguridad incluye:

· Superficie de ataque de seguridad: las evaluaciones de la superficie de ataque incluyen visibilidad de activos, configuraciones incorrectas, higiene de parches y amenazas explotables desde el punto de vista del adversario.

· Eficacia de la seguridad: las actividades automatizadas evalúan cuánto pueden bloquear los controles de seguridad existentes y detectar el rendimiento de los servicios de seguridad.

· Consistencia de seguridad: Las evaluaciones continuas, como el análisis de las configuraciones de las herramientas de seguridad, la eficacia de detección o la emulación de amenazas adversas, arrojan luz sobre las brechas de seguridad y proporcionan información sobre las mejoras necesarias para el cliente y el proveedor.

· Eficacia de la respuesta a incidentes: Las evaluaciones de la vida real de la puntualidad y efectividad de los servicios de seguridad y los mecanismos de respuesta del cliente miden el tiempo para detectar, investigar y responder a los escenarios de ataque probados.

· Mejora de la madurez de la seguridad: Los resultados detallados iluminan las fortalezas y brechas del sistema que se pueden convertir rápidamente en planes específicos del cliente para las mejoras recomendadas, así como posibles mejoras del proveedor de servicios de seguridad.

La inclusión de una oferta de servicios proactiva y diferenciada por parte de los proveedores de servicios de seguridad mejorará la transparencia del cliente en cuanto al valor de los servicios gestionados contratados. También ofrecerá claramente los resultados de seguridad para los que muchos clientes carecen de claridad. Esto dará como resultado que los proveedores vean mejorar la confianza del cliente y sus tasas e ingresos de adquisición, retención y ventas adicionales aumentarán. (Consulte la figura 2).

Figura 2: Información crítica sobre el crecimiento de los ingresos con validaciones de ciberseguridad

Implementación de evaluaciones de validación de ciberseguridad

Las mejoras recientes y la evolución de las opciones de validación de ciberseguridad ayudarán a disminuir las limitaciones de tiempo, coste y personal que hicieron que las evaluaciones de validación de ciberseguridad fueran menos viables para que un proveedor de servicios de seguridad ofreciera y para que las organizaciones pequeñas (e incluso grandes) las consideraran.

Por ejemplo, el coste de una sola prueba de penetración manual de hace unos años es similar al coste anual de las nuevas opciones de evaluación automatizada de ciberseguridad, con limitaciones mínimas o nulas en el número de evaluaciones que se pueden ejecutar. Aunque el tiempo y el coste para realizar evaluaciones de validación de ciberseguridad han mejorado enormemente, los proveedores aún necesitarán personal para operar las herramientas seleccionadas y ayudar a sus clientes a dar sentido a las oportunidades descubiertas para mejora. Asimismo, el cliente requerirá la ayuda del proveedor, o de su propio personal, para remediar cualquier hallazgo.

Los proveedores de servicios de seguridad progresivos que buscan diferenciar sus ofertas de servicios con la adición de evaluaciones continuas y proactivas deben considerar las siguientes opciones para la implementación:

Opción 1: Usar proveedores de servicios de validación de seguridad preseleccionados (integrados)

Utilizando este enfoque de implementación, el proveedor de servicios de seguridad preselecciona el proveedor o proveedores de servicios de validación de seguridad que utilizará y qué tecnología de validación de ciberseguridad considera mejor para el cliente y el proceso del proveedor de servicios.

1. Preseleccione los socios de servicios de validación de ciberseguridad que incluirá dentro de su oferta de servicios para proporcionar la mejor evaluación de seguridad proactiva, basada en su mercado / industrias objetivo.

2. Determine cómo incorporará este servicio de validación en su modelo de precios y servicio.

· Inclúyalo dentro de un plan de servicio específico (por ejemplo, plan premium versus plan de inicio).

· Agréguelo al plan / contrato de servicio seleccionado por el cliente por una tarifa adicional.

· Proporciónelo como una oferta de servicios profesionales independiente, donde la validación de ciberseguridad esté disponible para los posibles clientes para validar a su proveedor actual o para establecer una línea de base de sus capacidades de seguridad interna.

3. Defina la frecuencia de evaluación.

· Las eficiencias de automatización y validación hacen plausible la entrega semanal e incluso más frecuente de evaluaciones.

· La frecuencia debe combinarse con la capacidad del proveedor y del cliente para consumir los resultados.

· Independientemente de la frecuencia definida, las evaluaciones deben no programarse para entregar resultados reales y no percibidos como prevenidos.

4. Entregar los resultados y recomendaciones.

· El valor demostrado se logrará con la entrega adecuada y oportuna de resultados y recomendaciones: la visibilidad del cliente de los resultados recientes y pasados a través de un portal es fundamental.

· Las reuniones de revisión comercial del cliente deben celebrarse al menos una vez al mes para entregar resultados recientes y explicar las mejoras recomendadas.

· Se debe asignar un gerente de éxito del cliente o un rol similar para garantizar que los resultados y las recomendaciones se entreguen de manera efectiva a los equipos ejecutivos, de redes y de seguridad.

· Nota: Históricamente, la coordinación entre los equipos de red y seguridad ha sido deficiente. La entrega de resultados y recomendaciones a los constituyentes del cliente aumentará la transparencia de los resultados del servicio, aumentará la probabilidad de acción sobre las recomendaciones y aumentará la visibilidad del valor.

Opción 2: Usar proveedores de servicios de validación de seguridad precalificados

Este enfoque de implementación proporciona al cliente cierto control en la selección de un evaluador perceptiblemente más independiente y aumentará la confianza y la transparencia en los resultados. Sin embargo, el MSSP todavía mantiene cierto control en el proceso de selección de evaluadores precalificados.

1. Seleccione varios socios de validación entre los que su cliente pueda elegir para proporcionar el servicio de validación.

· Se recomienda una lista de tres o más proveedores.

· Se recomienda la variación del enfoque de validación; Seleccione un par de opciones de proveedor diferentes de las opciones técnicas enumeradas a considerar.

2. Determine cómo incorporará las opciones de servicio de validación en su modelo de precios y servicio.

· Se recomienda que el cliente contrate con usted para el servicio de evaluación. Esto hará proporcionarle acceso a los resultados de la evaluación, para que pueda incorporar el portal de resultados en su entregable al cliente.

· Otra opción es que el cliente contrate con uno de sus socios preseleccionados. Esto es menos deseable, ya que posiblemente le quitará la visibilidad de los resultados y eliminará su capacidad para proporcionar recomendaciones de mejora de la seguridad. Sin embargo, esto aumentará la confianza del cliente en los resultados específicos de la eficacia de su servicio, ya que serán verdaderamente independientes. Si permite este enfoque de contrato, exija al cliente que le permita tener acceso a los resultados de la evaluación para que pueda entregar recomendaciones y aprender cómo puede realizar mejoras en su servicio.

3. Definir la frecuencia de evaluación.

· Esto variará según el enfoque contractual mencionado anteriormente.

· Si el cliente contrata a través de usted para el servicio de evaluación, siga las mismas recomendaciones enumeradas anteriormente para la frecuencia proporcionada por el proveedor.

· Si el cliente contrata directamente con el proveedor de evaluación, la definición de frecuencia, momento y tipo de evaluación estará bajo el control de ese proveedor.

4. Entregar los resultados y recomendaciones.

· Estos también variarán según el enfoque contractual mencionado anteriormente.

· Si el cliente contrata a través de usted para el servicio de evaluación, siga las mismas recomendaciones enumeradas anteriormente para la entrega de resultados proporcionada por el proveedor.

· Si el cliente contrata directamente con el proveedor de evaluación y usted ha requerido que el cliente le permita acceder a los resultados de la evaluación, siga las mismas recomendaciones para la entrega de resultados mensualmente a través de un administrador de éxito del cliente. El compromiso de los equipos ejecutivos, de redes y de operaciones de seguridad son fundamentales para esta entrega, como se señaló anteriormente.

Recompensar a sus clientes por hacer mejoras

Con los servicios de evaluación de validación de ciberseguridad implementados, los MSSP pueden ayudar a sus clientes a lograr los siguientes resultados:

· Establecer una base de la postura de seguridad del cliente al comienzo de una asociación de servicios de seguridad.

· Proporcionar una evaluación continua de la mejora de la postura a lo largo de la relación.

· Validar la entrega de los resultados de seguridad contratados.

· Guiar al cliente con recomendaciones específicas con respecto a sus exposiciones que puede remediar para reducir proactivamente su superficie de ataque.

· Recompensar al cliente por lograr mejoras de madurez de seguridad específicas y definidas con tarifas de servicio reducidas.

Los hallazgos continuos y específicos del cliente de estos servicios de evaluación permitirán a los proveedores crear más fácilmente consenso y colaboración entre los equipos ejecutivos, de seguridad y de operaciones de red que a menudo no trabajan juntos a la perfección.

Los resultados de la evaluación, si se entregan adecuadamente al cliente:

· Facilitarán la planificación, las decisiones y el acuerdo entre equipos

· Alentarán a los responsables de la toma de decisiones ejecutivas a asignar los recursos necesarios para efectuar los cambios recomendados.

· Aumentarán la conciencia del valor del proveedor y la satisfacción del cliente

A medida que la entrega efectiva de resultados y recomendaciones reúne a los equipos de operación del cliente, también posiciona al proveedor para recompensar al cliente por lograr resultados de madurez definidos.

Implicaciones a corto plazo para los líderes de producto

De las muchas sesiones de consulta que desde Garner han celebrado con clientes finales, han descubierto que a menudo expresan frustración por no saber qué hace su proveedor de servicios de seguridad por ellos y, por lo tanto, cuestionan los beneficios del servicio. Los clientes han compartido que han pasado meses sin el alcance de su proveedor. También carecen de claridad para comprender si los servicios prestados son efectivos. Estos factores conducen a la rotación de clientes.

Del mismo modo, Gartner ha aprendido de las sesiones de consulta con los proveedores de servicios de seguridad que quieren ayudar a sus clientes a tener éxito en el logro de la resiliencia cibernética, previniendo de manera proactiva, detectando eficientemente y recuperándose eficazmente de los ataques cibernéticos. Sin embargo, carecen de claridad sobre cuál es la postura de seguridad del cliente y rara vez ven que los clientes asuman la responsabilidad de mejorar su posición.

Esta tendencia de servicio de validación de ciberseguridad proporcionará a los clientes y proveedores con:

· Definición de la línea base de la postura de seguridad del cliente al comienzo de una asociación de servicios de seguridad.

· Evaluación y mejora continua de cómo las tecnologías, los procesos y las personas del proveedor reaccionarían ante un ataque.

· Validación de la entrega por parte del proveedor de servicios de seguridad de los resultados de seguridad contratados.

· Orientación priorizada desde el punto de vista del atacante sobre las áreas de exposición que el cliente o su proveedor de servicios de seguridad deben remediar/mitigar para reducir de forma proactiva la superficie de ataque del cliente.

Acciones recomendadas para los próximos 6 a 18 meses

1- Identifique un socio de evaluación de validación de ciberseguridad más con el que pueda comenzar a asociarse para comenzar a ofrecer validación de ciberseguridad como parte de sus servicios existentes.

2- Desarrolle un plan, con un cronograma específico, que detalle y explique los servicios específicos de evaluación de validación que pretende incorporar a su portfolio de servicios de seguridad.

3- Prepare una oferta clara explicando sus ofertas de servicios mejorados. Luego, póngase en contacto con los líderes de negocios, seguridad y operaciones de red de sus clientes existentes para asegurarse de que conocen sus nuevas capacidades de validación de ciberseguridad y las características y beneficios relacionados.