Uno de los puntos que pasamos muy por encima en el anterior artículo (http://bit.ly/CFLKD01), es la adecuación de los entornos IaaS a la GDPR o RGPD, en adelante Reglamento.

Es un punto con varios puntos de vista o criterios de aplicación, y desde aquí solo doy mi punto de vista.

En lo referente a la seguridad de los servicios IaaS que existen, uno de las premisas es tratarlo como un infraestructura “al uso”, con sus peculiaridades obviamente, pero no debemos olvidar que un servidor virtual no deja de ser igual que otro servidor físico.

Lo principal diferencia de estos entornos es la plataforma en la que se ejecuta, y aunque el proveedor proteja el acceso a su infraestructura con un firewall, WAF, DDoS, no exime al que usa el servicio de dar seguridad a su infraestructura, sobre todo si va a albergar datos sensibles, con lo que la aplicación de PCI-DSS, el Reglamento, o cualquier otra regulación que afecte a datos sensibles, y sean personales o de transacciones bancarias, ya que finalmente será el responsable total de cualquier incidente de seguridad que sufra su infraestructura, esté donde esté.

Hay varias formas de cubrir la seguridad de estas infraestructuras, pero lo podemos resumir en 3 puntos principalmente:

- Acceso a la infraestructura mediante acceso público.

- Seguridad Perimetral

- Seguridad Interna

Acceso a la Infraestructura

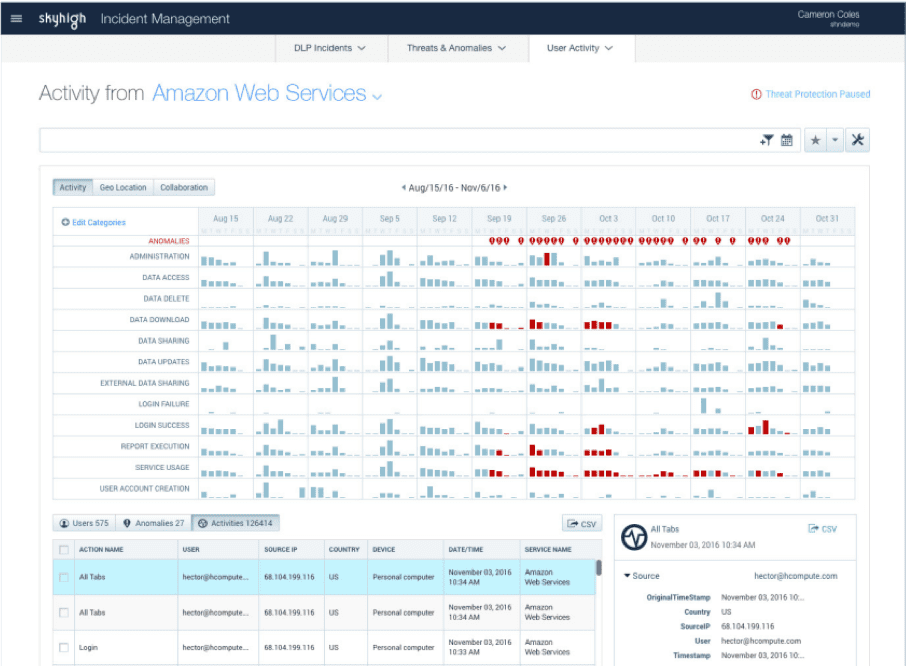

Cuando se accede a la infraestructura desde cualquier ubicación y no se realiza mediante la conexión que tiene el “tenant” directa (VPN de Azure por ejemplo), es importante saber quién y cómo se conecta, y obviamente tener una auditoria de todo lo que afecte a la infraestructura, acceso al panel de control etc. etc.

Para ello, la única opción viable para cubrirlo es con un CASB, en nuestro caso SkyHigh.

Con ello podremos:- controlar los accesos privilegiados de los administradores

- ver que tareas realizan

- comportamientos de los usuarios y administradores

- Prevención de Amenazas

- Encriptar la información que se introduzca o enmascararla.

Seguridad Perimetral

Una vez que tenemos bajo control esta parte, nos queda la parte “tradicional”, es decir la seguridad perimetral, adaptado a infraestructuras como servicio.

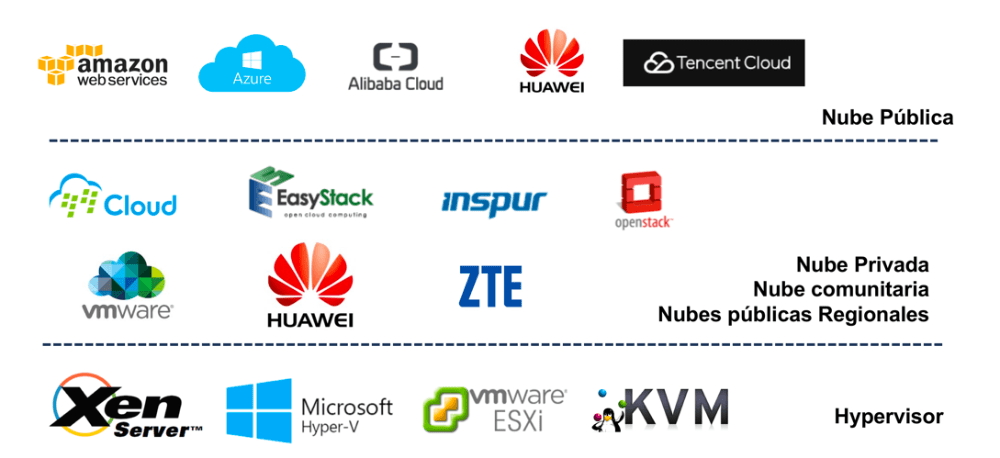

Para ello para proteger el acceso desde el exterior o desde las comunicaciones punto a punto, desde Cefiros aconsejamos usar Cloud Edge, el NGFW de HillStone adaptado al mundo IaaS.

Con ello obtendremos la capacidad “tradicional” de filtrar las diferentes redes, los accesos, IPS/IDS, etc, garantizando de esta manera la seguridad de los accesos.

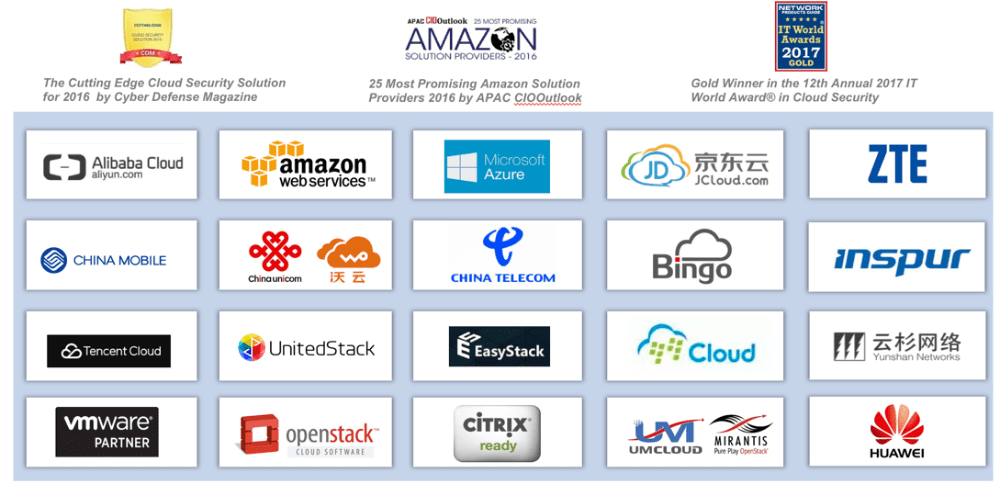

Cloud Edge se caracteriza por ser de los pocos productos que se pueden ejecutar en cualquier plataforma Iaas (Google, Amazon, Azure, Huawey, etc) y está disponible en todas las “Tiendas” de los proveedores de servicio.

Que quiere decir esto, que independientemente donde se dé el servicio, por capacidad operacional o por necesidades de la compañía, se puede cubrir este punto, ya que no todos los fabricantes de seguridad están disponibles en todas las ubicaciones.

Otro punto a su favor, en “nubes privadas” ya sean de un proveedor o propias, es que sobre plataforma Vmware, no requiere NSX para funcionar, e incluso de esta manera el producto dispone de todas las funcionalidades.

Otro punto a su favor, es que trata a ese gran “olvidado” que es Hyper-V, dando soporte a este servicio extendido en muchos clientes y que pocos dan cobertura.

Otros puntos importantes a destacar de esta solución:

- Altamente compatible con los todos los principales Hipervisores.

- Despliegue y configuración inicial automática

- Gestión de licencias automática

- Elasticidad y alto rendimiento, no requiere reinstalar al aumentar la memoria, CPU o Interfaces

- API RESTFULL

- REST API

- Altamente integrado con la orquestación de NFV

Por todo ello tiene el reconocimiento de los principales fabricantes y proveedores IaaS

Seguridad Interna

En este punto, como indicaba en mi anterior entrada (http://bit.ly/CFLKD01), entra en juego 2 factores, la microsegmentación y la seguridad “tradicional”.

En la microsegmentación, este punto da mucho de qué hablar y lo trataré más extensamente en otra publicación, es el principio donde todo servidor virtual tiene acotado sus movimientos laterales. Este principio solo lo podemos aplicar, en infraestructura que nos pertenezca, sin armar mucho revuelo. En este caso concreto, Cefiros recomienda usar Cloud Hive de HillStone. ¿Por qué recomiendo esta solución? Principalmente por 2 motivos, no requiere NSX aunque se puede integrar en el si lo tuviera, y soporte de vmware y OpenStack, que son las dos plataformas más extendidas para NFV/SDN.

Con esta solución obtenemos los siguientes beneficios:

- Gestión centralizada de todos los flujos de servidores que pertenezcan al mismo gestor (Virtual center)

- No Disruptivo:

- Despliegue de nivel 2

- API Restfull

- Monitoriza todo el tráfico de los equipos virtuales

- Detección y prevención de amenazas

- Ataques Web

- Spoofing

- Session Hijacking

- DDoS flood

- Cross-Site Scripting

- Gestión de la seguridad fuera de banda sin entorpecer el tráfico de producción

- Seguridad Completa en cada equipo:

- IPS

- AV

- Control de Apps.

- Soporte de vMotion y Live-Migration

En la seguridad tradicional, además de adaptar las recomendaciones de mi anterior artículo, hay que tener en cuenta que en entornos IaaS, es altamente recomendable tener la comunicación cifrada, o al menos los servidores virtuales, sus archivos, estén cifrados, ya que de esta manera el proveedor del servicio no podrá obtener nada de información al respecto.

Conclusiones

Muchos administradores de sistemas dirán que es demasiado excesivo, pero no hay que pensar solo en el beneficio propio a la hora de administrar, que obviamente hay que tenerlo en cuenta, si no que la seguridad de la compañía es un punto muy importante, del cual de manera indirecta puede depender su puesto de trabajo. Si la compañía sufre una fuga de información, tal y como indica el Reglamento, deberá hacer frente a la correspondiente sanción, con lo que ello puede suponer, y dependiendo de la cuantía puede verse llevada a cesar en sus operaciones. En “vidas” pasadas he tenido mis mas y mis menos con los diversos administradores de sistemas, que en definitiva su resistencia al cambio era dura, pero como siempre he intentado que vean es, míralo de esta forma, esto que hacemos al final es para salvaguardar tu reputación y tu puesto y si aplicas las medidas no podrán decir nada, sobre todo cuando son medidas aprobadas por el mismo cliente.